Blog

Domine a plataforma e otimize seus gastos!

Azure Bastion: acesso seguro a máquinas virtuais no Azure

Introdução

Garantir o acesso seguro a máquinas virtuais no Azure é uma preocupação essencial para administradores e arquitetos de infraestrutura. Métodos tradicionais de acesso remoto, como RDP (Remote Desktop Protocol) e SSH (Secure Shell), exigem a exposição de IPs públicos, tornando os servidores vulneráveis a ataques de força bruta e exploração de credenciais.

O Azure Bastion resolve esse problema ao permitir conexões seguras e sem necessidade de IP público, diretamente pelo portal do Azure, reduzindo drasticamente a superfície de ataque.

Neste artigo, vamos explorar o Azure Bastion, como configurá-lo e os benefícios que ele oferece em comparação com métodos tradicionais de acesso remoto.

O que é Azure Bastion?

O Azure Bastion é um serviço gerenciado que permite o acesso seguro e sem necessidade de IP público a máquinas virtuais (VMs) hospedadas no Azure. Ele atua como um jump box totalmente gerenciado, fornecendo conexões RDP e SSH diretamente pelo portal do Azure.

Principais benefícios do Azure Bastion

- Elimina a necessidade de IPs públicos em VMs.

- Evita ataques de força bruta e exploração de portas expostas.

- Conexão via browser sem necessidade de clientes RDP ou SSH.

- Integração com redes virtuais e controle de acesso via Entra ID.

- Suporte a MFA e políticas de acesso condicional.

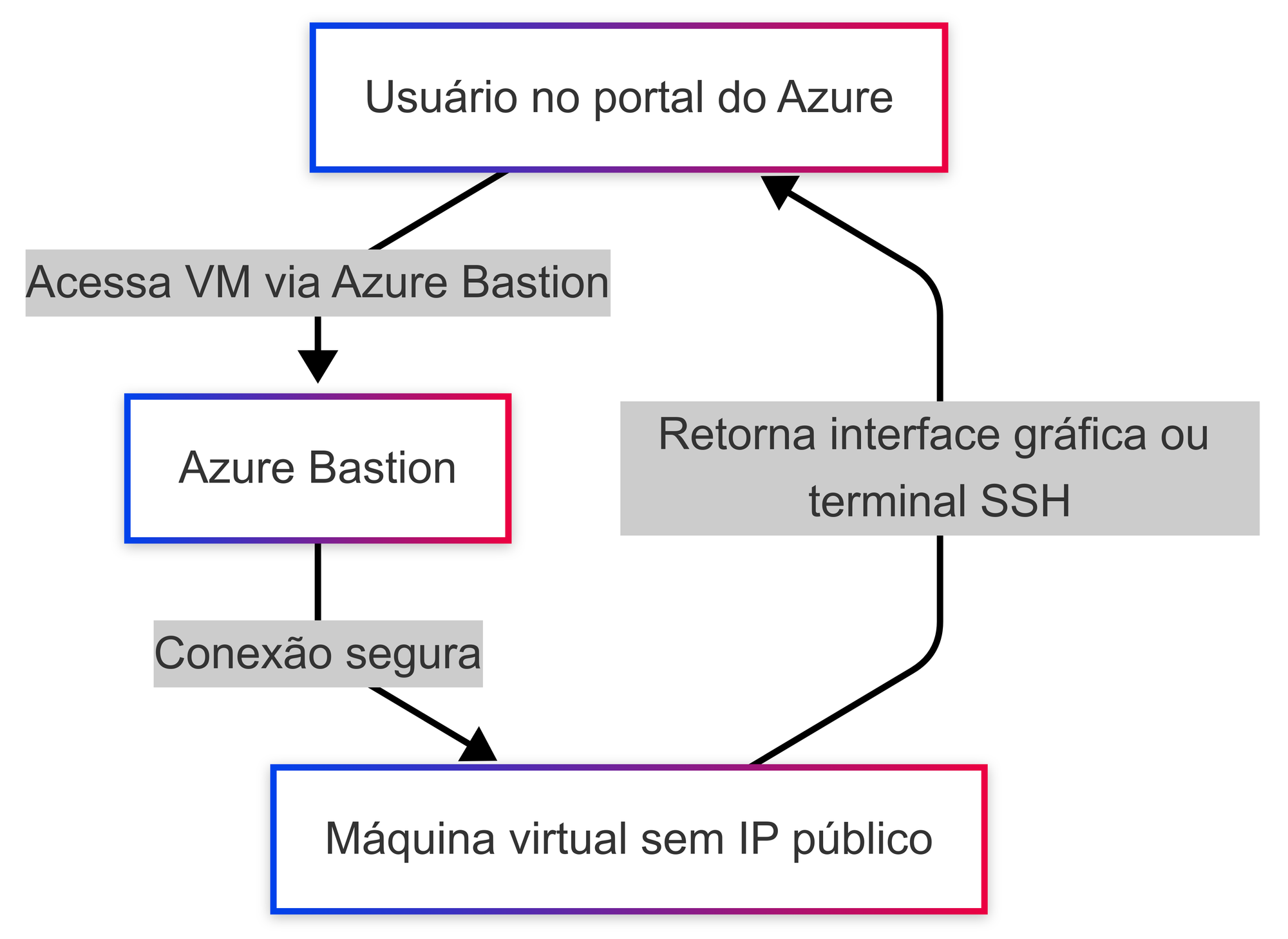

Como funciona o Azure Bastion?

Explicação:

- O usuário acessa o portal do Azure e seleciona a VM desejada.

- O Azure Bastion cria uma conexão segura entre o usuário e a VM sem expor um IP público.

- A interface gráfica (RDP) ou terminal SSH é transmitida diretamente pelo navegador.

💡 Isso significa que nenhuma porta RDP (3389) ou SSH (22) precisa estar aberta na internet!

Criando e configurando o Azure Bastion

Agora vamos criar e configurar um Azure Bastion para acesso seguro a uma máquina virtual.

- Criando uma rede virtual (VNet) e sub-rede para o Bastion

Antes de criar o Azure Bastion, é necessário configurar uma rede virtual (VNet) e uma sub-rede específica chamada AzureBastionSubnet.

az network vnet create \

--resource-group MeuGrupo \

--name MinhaVNet \

--address-prefix 10.0.0.0/16 \

--subnet-name AzureBastionSubnet \

--subnet-prefix 10.0.1.0/27Explicação:

- Criamos uma VNet chamada MinhaVNet.

- Criamos uma sub-rede reservada chamada AzureBastionSubnet, obrigatória para o serviço Bastion.

- Criando o serviço Azure Bastion

Agora, vamos criar o Azure Bastion e associá-lo à VNet criada.

az network bastion create \

--resource-group MeuGrupo \

--name MeuBastion \

--public-ip-address MeuBastionIP \

--vnet-name MinhaVNet \

--sku StandardExplicação:

- Criamos um Bastion chamado "MeuBastion".

- Atribuímos um IP público ao serviço (o Bastion precisa de um IP público, mas a VM não!).

- Associamos o Bastion à VNet "MinhaVNet".

- Utilizamos a SKU Standard, que permite tunneling e integração com credenciais do Azure AD.

- Conectando-se a uma máquina virtual usando Azure Bastion

Agora que o Azure Bastion está configurado, podemos acessá-lo pelo portal do Azure:

- Acesse Máquinas Virtuais → Escolha a VM → Conectar → Bastion.

- Insira o usuário e senha da VM.

- Clique em Conectar.

Pronto! Você acessou a VM via Bastion, sem IP público e sem clientes RDP/SSH!

Comparação: Azure Bastion vs métodos tradicionais

| Recurso | Azure Bastion | Acesso via IP público | Jump Box Manual |

|---|---|---|---|

| Segurança | Alta (sem IP público) | Baixa (exposição de portas) | Média (requer hardening) |

| Gerenciamento | Simples e automatizado | Complexo (firewall e NSGs) | Requer manutenção contínua |

| Facilidade de acesso | Via portal Azure, sem cliente RDP/SSH | Depende de cliente remoto | Requer login no jump box |

| Integração com Entra ID | Sim (MFA e RBAC) | Não | Sim (com configurações adicionais) |

| Custo | Pago conforme uso | Gratuito, mas com riscos | Custo de uma VM extra |

Conclusão:

- Azure Bastion é a solução mais segura e fácil de gerenciar para acesso a VMs no Azure.

- O acesso via IP público é arriscado e pode levar a ataques.

- O uso de jump box manual pode ser uma alternativa, mas requer manutenção.

Melhores práticas ao usar Azure Bastion

- Nunca exponha IPs públicos desnecessariamente em VMs.

- Utilize a SKU Standard do Azure Bastion para suporte a tunneling e integração com Entra ID.

- Controle o acesso com RBAC (Role-Based Access Control) no Azure.

- Implemente autenticação multifator (MFA) para maior segurança.

- Restrinja o acesso ao portal do Azure para usuários não autorizados.

Conclusão

O Azure Bastion é uma solução fundamental para acesso seguro a máquinas virtuais no Azure, eliminando a necessidade de expor IPs públicos e reduzindo riscos de segurança.

Resumo dos principais benefícios:

- 🔒 Acesso seguro via browser, sem IPs públicos.

- 🔄 Integração com Entra ID e MFA.

- 📉 Redução da superfície de ataque e riscos de segurança.

- ✅ Fácil implementação e gerenciamento.

🔗 Referências oficiais: