Blog

Domine a plataforma e otimize seus gastos!

Azure Landing Zones: Implementando fundações seguras e escaláveis para múltiplos ambientes

Introdução

Antes mesmo de começar a migrar ou desenvolver workloads na nuvem, é fundamental definir uma estrutura sólida de fundação. No Azure, essa fundação é chamada de Landing Zone — uma implementação base que inclui governança, rede, identidade, segurança e gerenciamento.

Este artigo mostra como planejar, implantar e evoluir Azure Landing Zones, tanto com ferramentas nativas (como Bicep, ARM e Azure Policy) quanto com infraestrutura como código e módulos validados da Microsoft.

O que é uma Azure Landing Zone?

Uma Landing Zone é um conjunto de configurações e recursos que estabelecem os pilares de uma arquitetura enterprise-ready no Azure.

Inclui:

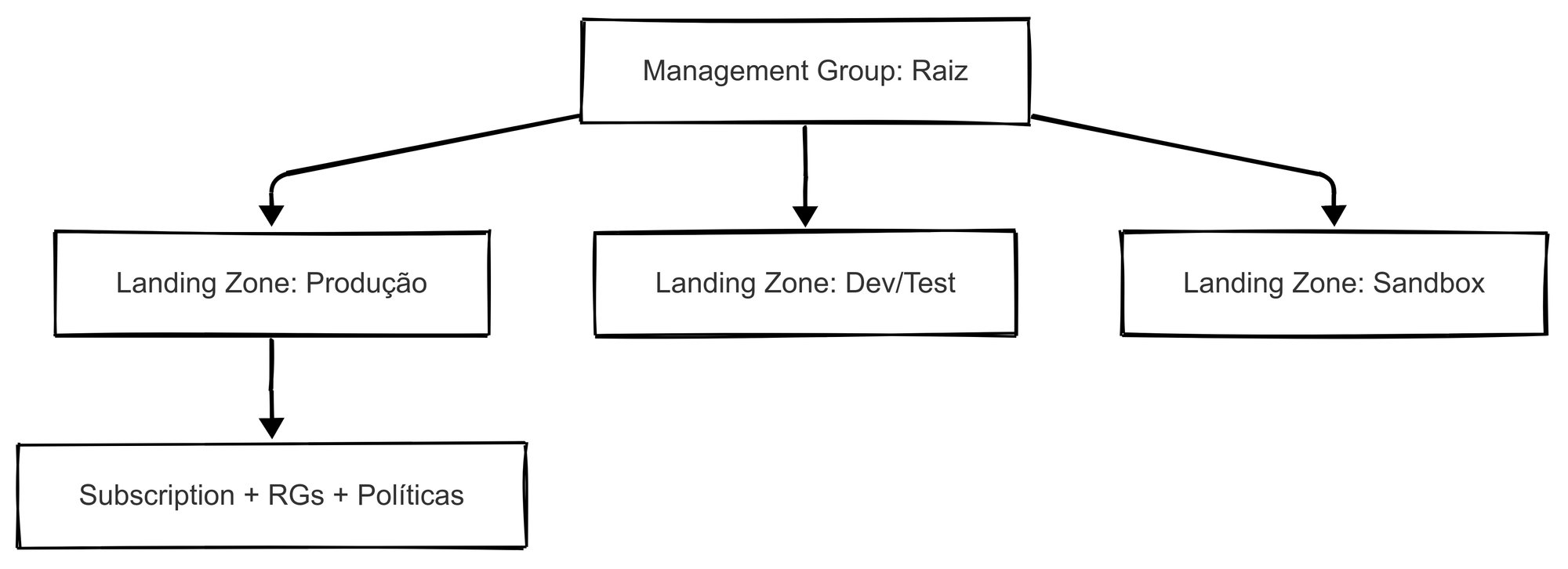

- Hierarquia de management groups e subscriptions

- Controle de identidade e acesso (RBAC + PIM)

- Políticas de governança (Azure Policy)

- Redes e conectividade seguras

- Logs, monitoramento e segurança ativados

- Templates para ambientes de Dev/Test, Produção e Sandbox

Modelos de implementação

1. Start small and expand

- Ideal para equipes menores ou MVPs

- Foco em poucos componentes: rede, identidade, RBAC, Policy

- Evolução incremental com base nas necessidades

2. Enterprise-scale

- Modelo oficial da Microsoft

- Arquitetura modular baseada em Terraform ou Bicep

- Inclui landing zones modulares, conectividade hub-spoke, monitoramento, segurança, políticas, etc.

- Apoiado pelo projeto Azure Landing Zones do Cloud Adoption Framework

Principais componentes de uma Landing Zone

| Componente | Descrição |

|---|---|

| Management Groups | Agrupam assinaturas por função ou departamento |

| Azure Policy + RBAC | Garantem que os recursos sigam padrões da organização |

| Azure Firewall / NSG | Controlam o tráfego entre sub-redes e workloads |

| Log Analytics + Monitor | Observabilidade e rastreabilidade centralizadas |

| Key Vault + CMK | Proteção de segredos e gerenciamento de chaves do cliente |

| Azure Defender + Security Center | Monitoramento contínuo de postura de segurança |

| Conectividade | Integração com on-premises (VPN, ExpressRoute, Private Link) |

Infraestrutura como código para Landing Zones

Usando Azure Verified Modules (AVM) com Bicep ou Terraform

- Módulos reutilizáveis e validados pela Microsoft

- Conformidade com os princípios do Cloud Adoption Framework

- Prontos para produção e integração com CI/CD

🔗 Repositório oficial:

Exemplo: deploy de uma landing zone com Bicep

module mg 'br/public/management-group:2.0.0' = {

name: 'mg-deploy'

params: {

managementGroupId: 'prod'

displayName: 'Production'

}

}Governança com Azure Policy e iniciativas

Atribua políticas de segurança e compliance já na fundação:

- Bloqueio de regiões não aprovadas

- Aplicação de tags obrigatórias

- Diagnóstico automático de logs

- Monitoramento obrigatório em todos os recursos

az policy assignment create \

--policy "/providers/Microsoft.Authorization/policyDefinitions/tag-policy" \

--display-name "Obrigar tag Owner" \

--scope "/providers/Microsoft.Management/managementGroups/producao" \

--params '{ "tagName": { "value": "Owner" } }'Estratégias de separação por ambiente

Por Subscription:

- Produção em uma subscription dedicada

- Dev/Test em outra com acesso restrito

- Sandbox com políticas mais flexíveis

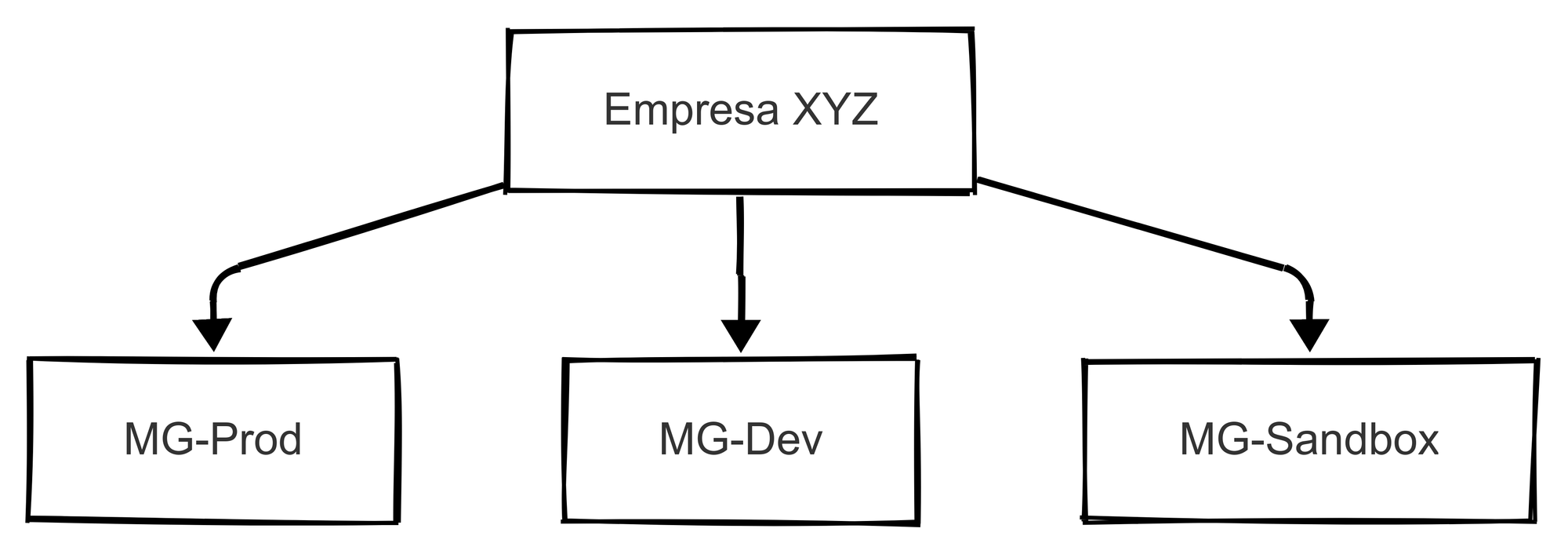

Por Management Group:

Boas práticas para Landing Zones

- Use naming conventions e tagging padronizados

- Implante com infraestrutura como código e GitOps

- Aplique políticas de segurança desde o início

- Integre com Azure Monitor, Key Vault, Defender for Cloud

- Use Workbooks para observar a postura da fundação

- Revise periodicamente com o CAF Maturity Model

Recursos e ferramentas recomendadas

- Microsoft Cloud Adoption Framework (CAF)

- Enterprise-scale landing zone architecture

- Azure Landing Zones GitHub

- FinOps Toolkit + Workbooks

- AVM – Azure Verified Modules

Laboratório prático: implementando uma Landing Zone no Azure com Bicep

Objetivo

Criar uma fundação inicial no Azure com:Estrutura de management groupPolíticas de governança (Azure Policy)Log Analytics e Azure MonitorExemplo de organização por ambiente (Prod/Dev)

Pré-requisitos

- Azure CLI instalado

- Extensão Bicep instalada (

az bicep install) - Permissão de Owner ou Contributor na assinatura

- Visual Studio Code com extensão Bicep (recomendado)

Estrutura do laboratório

landing-zone/

├── main.bicep

├── policy-tag-owner.bicep

├── loganalytics.bicep

└── parameters.json

Passo 1: estrutura de diretórios e arquivos

Crie o diretório do projeto:

mkdir landing-zone && cd landing-zone

1.1 main.bicep: orquestrador da landing zone

targetScope = 'subscription'

param location string = 'eastus'

resource rg 'Microsoft.Resources/resourceGroups@2022-09-01' = {

name: 'rg-landing-zone-core'

location: location

}

module loganalytics 'loganalytics.bicep' = {

name: 'loganalyticsDeploy'

scope: rg

params: {

location: location

}

}

module policy 'policy-tag-owner.bicep' = {

name: 'requireTagPolicy'

scope: subscription()

}

1.2 loganalytics.bicep: criação do Log Analytics Workspace

param location string

resource workspace 'Microsoft.OperationalInsights/workspaces@2021-12-01-preview' = {

name: 'law-core-monitoring'

location: location

properties: {

retentionInDays: 30

}

}

1.3 policy-tag-owner.bicep: política de tag obrigatória

resource policyDefinition 'Microsoft.Authorization/policyDefinitions@2021-06-01' = {

name: 'require-tag-owner'

properties: {

displayName: 'Requer tag Owner'

mode: 'Indexed'

policyRule: {

if: {

field: 'tags.Owner'

exists: 'false'

}

then: {

effect: 'deny'

}

}

parameters: {}

policyType: 'Custom'

}

}

resource policyAssignment 'Microsoft.Authorization/policyAssignments@2022-06-01' = {

name: 'require-tag-owner-assignment'

properties: {

displayName: 'Aplicar: requer tag Owner'

policyDefinitionId: policyDefinition.id

scope: subscription().id

}

}Passo 2: implantar a landing zone

2.1 Faça login na sua conta do Azure

az login

2.2 Selecione a subscription correta

az account set --subscription "Nome ou ID da assinatura"

2.3 Compile e implante

az deployment sub create \

--location eastus \

--template-file main.bicep \

--parameters location=eastus

O que foi criado

- Um Resource Group central:

rg-landing-zone-core - Um Log Analytics Workspace:

law-core-monitoring - Uma política que exige a tag "Owner" em todos os novos recursos

- O escopo foi aplicado a nível de subscription, mas pode ser adaptado para Management Groups

Próximos passos

- Adicionar políticas de diagnóstico automático

- Implantar Azure Monitor Agent com

DeployIfNotExists - Criar ambientes separados por subscription (Dev/Test/Prod)

- Usar Azure Verified Modules (AVM) para VNet, Key Vault, etc.

- Automatizar com CI/CD usando Azure DevOps ou GitHub Actions

📚 Referências

- Azure Landing Zones - Microsoft Learn

- Azure Verified Modules (AVM)

- Política de exemplo: tag obrigatória

Conclusão

Landing Zones são a base para escalar com segurança, governança e agilidade no Azure. Não se trata apenas de infraestrutura — é a junção de rede, identidade, monitoramento, segurança e compliance como código.

Ao implementar uma landing zone sólida, você reduz riscos, acelera entregas e garante que a nuvem seja usada com responsabilidade e eficiência.