Blog

Domine a plataforma e otimize seus gastos!

Compliance no Azure: usando Azure Policy para governança avançada

Por Ricardo Martins

Introdução

Garantir conformidade e governança em ambientes de nuvem é uma necessidade crítica para organizações que operam sob normas regulatórias, como LGPD, ISO 27001, PCI-DSS, entre outras. No Azure, a principal ferramenta para estabelecer e reforçar políticas de compliance é o Azure Policy.

Com ele, é possível auditar, aplicar regras e bloquear ações que não estejam em conformidade com os padrões corporativos, desde a criação de recursos até sua configuração e uso contínuo.

Este artigo apresenta uma abordagem moderna e prática para implementar compliance como código usando Azure Policy, integrando com o Defender for Cloud, Azure Monitor, e Workbooks — substituindo o antigo Azure Blueprints.

O que é o Azure Policy?

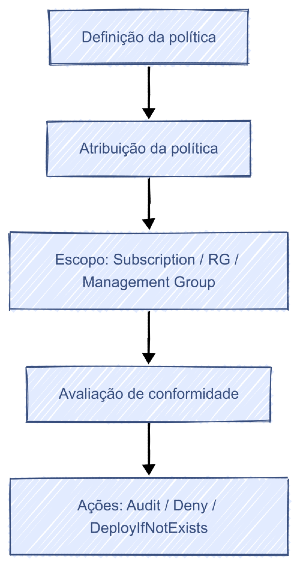

O Azure Policy é um serviço que permite criar, atribuir e gerenciar políticas para aplicar regras em recursos do Azure, garantindo que eles estejam em conformidade com as diretrizes da organização.

Principais recursos:

- Avaliação automática de conformidade

- Ações de negação, auditoria ou correção automática

- Aplicação a nível de subscription, resource group ou management group

- Suporte a tags obrigatórias, tipos de recursos, SKUs, regiões

- Integração com RBAC, Azure Monitor e Defender for Cloud

Estrutura de uma política no Azure

Componentes:

- Policy Definition: lógica e condição da política

- Initiative (Policy Set): grupo de políticas para um objetivo comum (ex: LGPD, ISO)

- Assignment: vinculação da política ao escopo desejado

- Effect: define a ação (Audit, Deny, DeployIfNotExists, etc.)

Exemplo prático: exigir tags obrigatórias em todos os recursos

{

"properties": {

"displayName": "Exigir tag CostCenter",

"policyType": "Custom",

"mode": "Indexed",

"parameters": {

"tagName": {

"type": "String",

"metadata": {

"displayName": "Tag obrigatória",

"description": "Nome da tag obrigatória."

}

}

},

"policyRule": {

"if": {

"field": "[concat('tags[', parameters('tagName'), ']')]",

"exists": "false"

},

"then": {

"effect": "deny"

}

}

}

}

Essa política nega a criação de qualquer recurso que não tenha a tag CostCenter.

Auditoria e remediação com DeployIfNotExists

É possível usar o efeito DeployIfNotExists para automatizar a correção de recursos fora de conformidade.

Exemplo:

- Política que verifica se o Azure Monitor está habilitado e, se não estiver, implanta automaticamente a configuração de diagnóstico.\

Iniciativas (policy sets): agrupando políticas por objetivo

Exemplo: Compliance com LGPD ou ISO 27001

Você pode criar uma iniciativa que agrupa políticas como:

- Proibir regiões fora do Brasil

- Exigir criptografia em discos gerenciados

- Aplicar diagnóstico em todos os recursos

- Bloquear uso de VMs não aprovadas

az policy set-definition create \

--name politica-lgpd \

--definitions @politicas-lgpd.json \

--display-name "Políticas LGPD"Integração com Defender for Cloud

O Defender for Cloud já vem com diversas iniciativas de segurança e conformidade prontas, como:

- Azure Security Benchmark

- PCI-DSS v3.2.1

- NIST SP 800-53

- ISO 27001

Você pode atribuí-las diretamente para iniciar a auditoria do ambiente.

Acesse via: Defender for Cloud → Regulatory Compliance

Visualizando compliance com Azure Policy + Workbooks

Você pode usar o Azure Workbooks para visualizar os resultados de conformidade em dashboards personalizados:

Exemplo: porcentagem de compliance por recurso

PolicyResources

| summarize total= count(), compliant = countif(complianceState == "Compliant") by resourceGroup

| extend compliancePercent = toint(100 * compliant / total)

Combine isso com Azure Monitor alerts para ser notificado quando políticas forem violadas.

Boas práticas de governança com Azure Policy

- Use Management Groups para aplicar políticas em todo o ambiente

- Aplique políticas de naming convention e tagging obrigatória

- Teste com efeito "Audit" antes de aplicar "Deny" em produção

- Crie iniciativas por área regulatória (LGPD, ISO, Interna, DevSecOps)

- Automatize deploys com ARM/Bicep + Policy Assignments

- Integre com Azure Blueprints substituto: Terraform + Azure Policy ou Azure Landing Zones

Referências oficiais e recursos

- Documentação do Azure Policy

- Effects do Azure Policy

- Modelos prontos no GitHub

- Compliance no Defender for Cloud

- FinOps Toolkit – Workbooks de governança

Conclusão

O Azure Policy é a espinha dorsal da governança e compliance no Azure. Ele permite auditar, corrigir e bloquear desvios de padrão de forma automatizada e contínua.

- Crie políticas como código

- Aplique conformidade por escopo ou hierarquia

- Automatize remediações com DeployIfNotExists

- Monitore em tempo real com Workbooks e Defender

Ao integrar essas práticas ao seu ciclo de DevOps, você transforma compliance em parte da entrega contínua!