Blog

Domine a plataforma e otimize seus gastos!

Conceitos Essenciais de Redes no Azure

Introdução

A rede é o alicerce de qualquer ambiente no Azure. Um design de rede adequado garante a segurança, a escalabilidade e o desempenho da sua infraestrutura. Neste artigo, vamos explorar:

- Azure Virtual Network (VNet)

- Sub-redes e Network Security Groups (NSGs)

- VNet Peering

- VPN Gateway e ExpressRoute

- Melhores Práticas de Segurança de Redes

Vamos detalhar os cenários de aplicação e as melhores práticas para implementar uma infraestrutura de rede segura e otimizada no Azure.

Azure Virtual Network (VNet)

Uma Azure Virtual Network (VNet) é a principal estrutura usada para construir redes privadas no Azure. Com a VNet, você pode definir sub-redes, configurar roteamento entre elas e conectar diferentes redes virtuais.

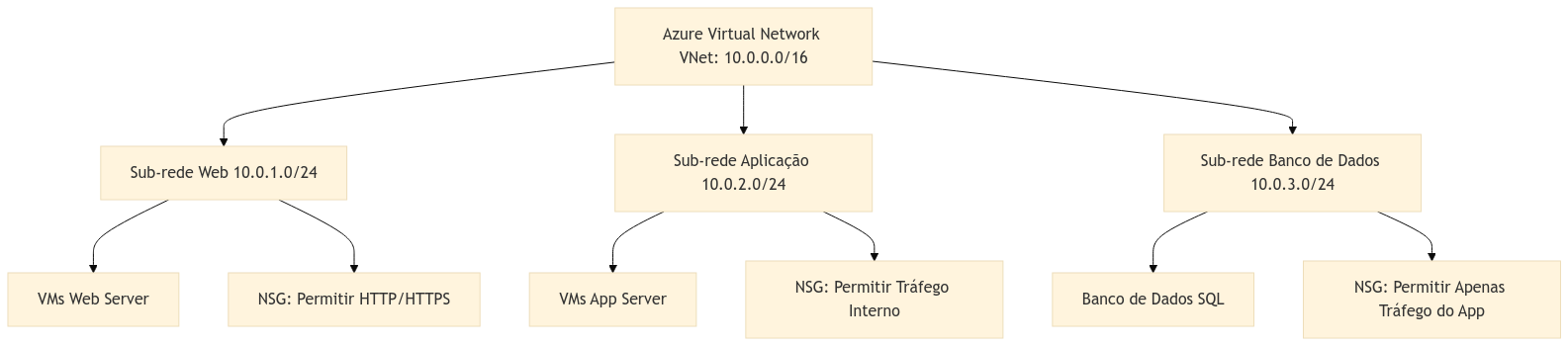

Estrutura da VNet e Sub-redes

Uma VNet pode ser subdividida em sub-redes (subnets), que permitem a separação de componentes lógicos dentro da mesma rede, como uma arquitetura de múltiplas camadas (web, aplicação e banco de dados). As sub-redes também facilitam o controle granular do tráfego através de Network Security Groups (NSGs).

Exemplo de Design de VNet e Sub-redes para uma Aplicação Multi-tier:

Cenário Detalhado:

- WebSubnet (10.0.1.0/24): Contém os servidores web (VMs) que respondem a solicitações HTTP e HTTPS de clientes externos.

- AppSubnet (10.0.2.0/24): Contém os servidores de aplicação que recebem dados dos servidores web e processam a lógica do aplicativo.

- DbSubnet (10.0.3.0/24): Contém o banco de dados SQL que interage apenas com a sub-rede da aplicação, garantindo isolamento e segurança.

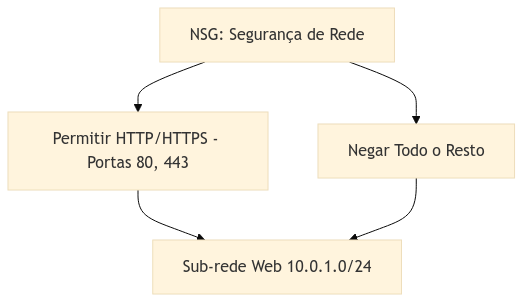

Grupos de Segurança de Rede (NSGs)

Os Network Security Groups (NSGs) fornecem segurança nas camadas 3 e 4, controlando o tráfego de entrada e saída nas sub-redes e nas VMs. Os NSGs contêm regras que permitem ou negam o tráfego com base em critérios como IPs de origem e destino, portas e protocolos.

Estrutura de Regras de NSG

- Regra Permitir HTTP/HTTPS: Permite apenas tráfego HTTP (porta 80) e HTTPS (porta 443) para os servidores web na Sub-rede Web.

- Regra Bloquear Todo o Resto: Bloqueia todo o tráfego de entrada que não seja HTTP ou HTTPS.

Exemplo de Configuração de NSG (Código JSON):

{

"properties": {

"securityRules": [

{

"name": "Allow-HTTP-HTTPS",

"properties": {

"priority": 100,

"direction": "Inbound",

"access": "Allow",

"protocol": "Tcp",

"sourcePortRange": "*",

"destinationPortRanges": ["80", "443"],

"sourceAddressPrefix": "*",

"destinationAddressPrefix": "*"

}

},

{

"name": "Deny-All",

"properties": {

"priority": 200,

"direction": "Inbound",

"access": "Deny",

"protocol": "Tcp",

"sourcePortRange": "*",

"destinationPortRange": "*",

"sourceAddressPrefix": "*",

"destinationAddressPrefix": "*"

}

}

]

}

}

Visualização de NSG:

Melhores Práticas para NSGs:

- Prioridades: Atribua prioridade alta para regras mais restritivas (bloquear tudo) e prioridade mais baixa para regras específicas (permitir HTTP/HTTPS).

- NSGs por Sub-rede e por VM: Aplique NSGs em sub-redes e, se necessário, refine as regras de segurança diretamente nas VMs.

VNet Peering

O VNet Peering permite conectar duas VNets diferentes, possibilitando a comunicação entre elas sem a necessidade de endereços IP públicos ou roteamento pela internet.

Cenário de Peering entre Regiões

Você pode usar VNet Peering para conectar VNets em diferentes regiões, o que é útil para aplicações distribuídas globalmente e redundância geográfica.

Exemplo de Cenário de Peering:

Benefícios:

- Baixa latência e alta taxa de transferência entre VNets peered.

- A política de segurança de cada VNet ainda pode ser aplicada de forma independente.

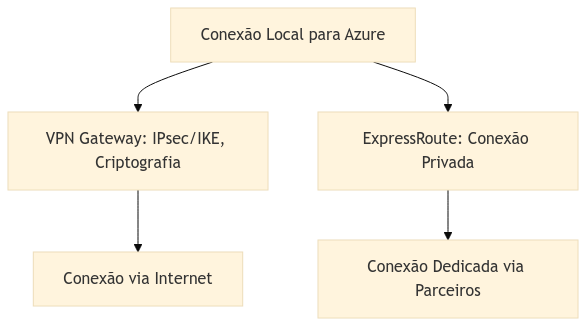

VPN Gateway vs. ExpressRoute

VPN Gateway

O VPN Gateway fornece conectividade criptografada (IPsec/IKE) entre sua rede local e o Azure, permitindo uma integração híbrida segura. Ele é ideal para cenários onde a comunicação via internet pública é aceitável.

ExpressRoute

O ExpressRoute fornece uma conexão privada dedicada entre seu datacenter local e o Azure, com alta disponibilidade, baixa latência e alta taxa de transferência. É ideal para workloads sensíveis a latência e de missão crítica.

Comparação de Cenários:

Cenário de Uso VPN Gateway:

- Conectar filiais ou datacenters menores ao Azure com segurança pela internet.

- Suportar até 1,25 Gbps com criptografia.

Cenário de Uso ExpressRoute:

- Conectar datacenters corporativos ou grandes filiais com latência ultra-baixa.

- Oferece até 100 Gbps de taxa de transferência.

Melhores Práticas de Segurança para Redes no Azure

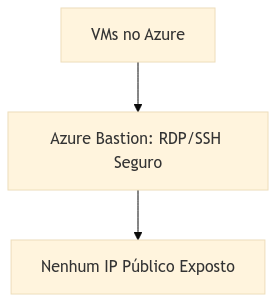

Azure Bastion

Use o Azure Bastion para fornecer acesso RDP/SSH seguro às suas VMs sem expor endereços IP públicos. O Bastion atua como um ponto seguro de acesso e evita que as máquinas virtuais fiquem vulneráveis a ataques externos.

Proteção DDoS

Implemente Proteção DDoS para mitigar ataques distribuídos de negação de serviço em suas cargas de trabalho críticas. O Azure oferece proteção básica automaticamente, mas é possível configurar DDoS Protection Standard para proteção avançada.

Segmentação de Tráfego

Use Azure Firewall para controlar o tráfego entre sub-redes e VMs, criando regras detalhadas de controle de tráfego de saída e de entrada. Combine com NSGs para garantir camadas múltiplas de segurança.

Conclusão

Uma infraestrutura de rede bem projetada no Azure permite segurança, desempenho e escalabilidade. A combinação de VNet, sub-redes, NSGs, VNet Peering e conectividade híbrida com VPN Gateway ou ExpressRoute oferece flexibilidade para atender a diferentes cenários empresariais, desde pequenas filiais até grandes datacenters distribuídos globalmente. As melhores práticas de segurança, como o uso de Azure Bastion, DDoS Protection e Azure Firewall, garantem que sua rede esteja protegida contra ameaças externas.

Com essa abordagem, você pode construir um ambiente de rede robusto, seguro e escalável no Azure, pronto para suportar as demandas dos negócios modernos.