Blog

Domine a plataforma e otimize seus gastos!

Hardening - Como executar as verificações de segurança do Servidor da sua empresa

Fala pessoal, tudo bem?

No post de hoje, gostaria de compartilhar com vocês um assunto deveras importante para quem administra servidores e infraestrutura em nuvem: o Hardening.

Mas antes disso:

Hardening: o que é?

Hardening é o processo de fortalecer sistemas, redes, softwares, hardwares, firmwares e infraestruturas de TI contra ciberataques. A ideia principal deste procedimento é minimizar as ameaças a um alvo específico por meio da redução de vulnerabilidades e da ampliação de medidas de proteção.

Vale destacar que esta prática, também conhecida como “endurecimento”, é parte essencial em qualquer plano de continuidade de negócios, considerando que aumenta a resistência contra a invasão de hackers ou softwares maliciosos.

Como funciona o processo de Hardening?

O Hardening é considerado um tipo de contramedida para diminuir as chances de ciberataques a uma organização ou entidade. Com a adesão ao trabalho remoto, essas chances aumentaram em diversas organizações, demandando fortalecimento de sistemas, infraestruturas etc. Esse processo de “endurecimento” envolve ações como:

- excluir contas inutilizadas;

- desinstalar programas dispensáveis;

- rever permissões e pontos de acesso;

- mapear possíveis vírus e malwares presentes.

Com essas práticas, é possível reduzir as possibilidades de um ataque bem-sucedido comprometer a integridade e segurança dos dados utilizados e armazenados pela sua organização.

O assunto é extenso, mas por ora quero aqui apenas trazer uma pequena luz no entedimento do que realmente é o Hardening e sua importância.

Agradeço à Atlas Governance pela fonte do assunto (https://welcome.atlasgov.com/).

Agora que já entendemos, que tal aprendermos a gerar um relatório com todas as informações necessárias (inventário) que possa nos dar uma visão de como está a nossa postura de segurança em um determinado Servidor.

Para isso, vamos usar uma ferramenta Open Source da FB-PRO chamada AuditTAP, ela é muito útil e traz uma visão completa do seu Servidor.

1º Passo: Instalar o AuditTAP

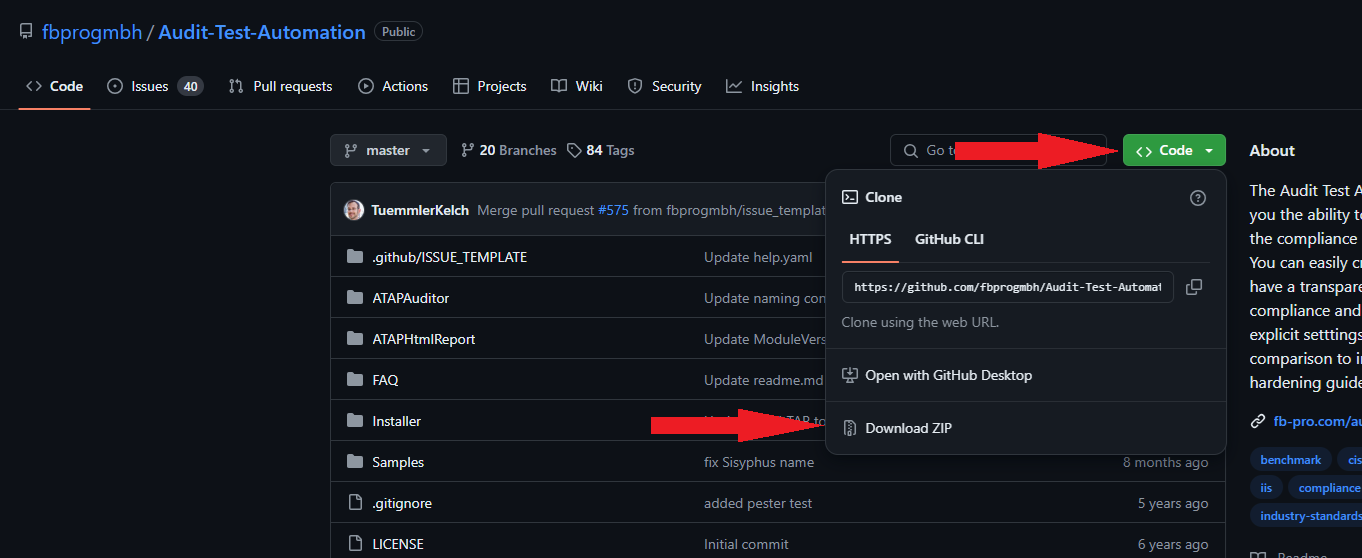

Vá até o GitHub da FBPro e baixe o arquivo .zip.

Link: https://github.com/fbprogmbh/Audit-Test-Automation

Após o download do pacote, copie-o para dentro do seu Servidor e extraia a pasta do arquivo .zip.

2º Passo: Abra o Powershell no Servidor como Administrador

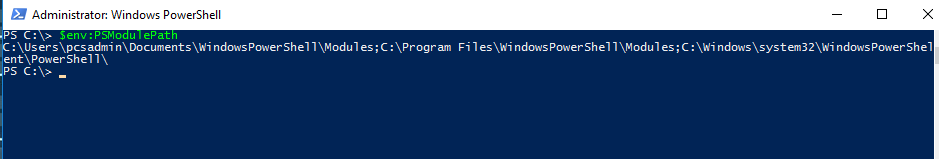

No Powershell, execute o comando $env:PSModulePath

Procure o path em que se encontram os módulos do Powershell, geralmente são os que ficam no caminho "C:\Windows\System32\".

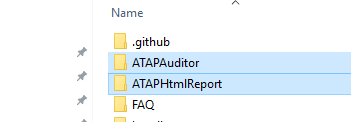

3º Passo: Copie as pastas ATAPAuditor e ATAPHtmlReport para a pasta de Módulos do Powershell encontrada no passo anterior

Ponto importante: Você precisa ter perfil de Administrador no Servidor para copiar os arquivos para a pasta de módulos e executar o Powershell. Se você não tem, peça a quem tem para executar os procedimentos para você.

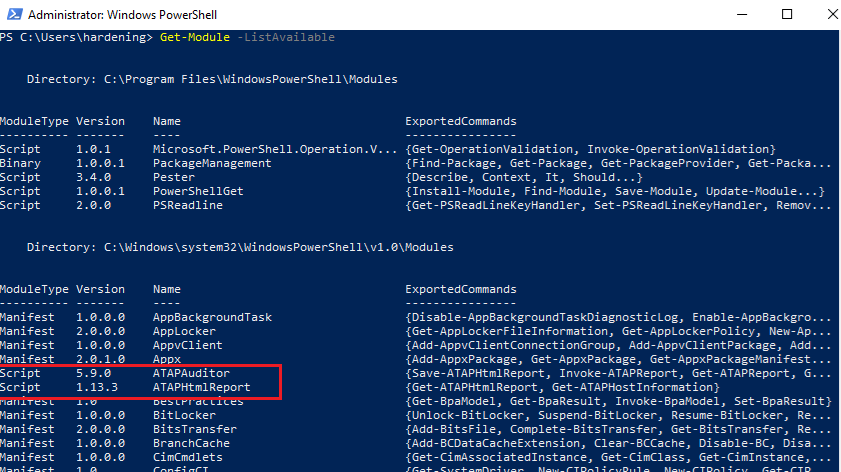

Após a cópia, verifique se as pastas são reconhecidas pelo Powershell, execute o comando abaixo:

Get-Module -ListAvailable

4º Passo: Importar os Módulos

Não basta apenas copiar as pastas, agora é preciso instalar os novos módulos no Powershell.

Execute os comandos abaixo:

Install-Module ATAPAuditor

Install-Module ATAPHtmlReport

Ponto importante: "Pode ser" que ocorra algum erro no processo de instalação, provavelmente será por causa da política de segurança do Powershell.

Se isto ocorrer, execute o comando abaixo:

Set-ExecutionPolicy -Scope Process -ExecutionPolicy Bypass

Veja bem, esse comando é apenas para dar um Bypass, não desabilita nenhuma política. Se não conhecer bem sobre as políticas de segurança do Powershell, procure um administrador sênior na sua empresa para lhe ajudar.

Após isso, execute os comandos de instalação dos módulos normalmente.

5º Passo: Geração do Relatório

Após tudo instalado, chegou a hora de executar o relatório.

Execute o comando abaixo:

Save-ATAPHtmlReport -ReportName "Microsoft Windows Server 2019" -Verbose -Force

O parâmetro -ReportName é a versão do SO na qual você quer executar o Hardening. A lista correta para os diferentes tipos de Sistemas Operacionais você encontrará no GitHub (link acima).

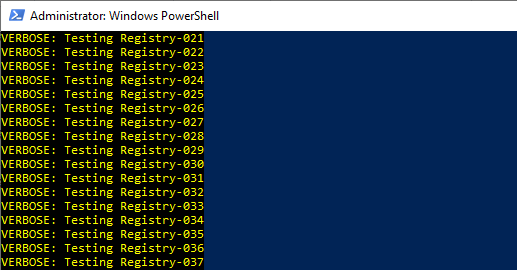

A execução leva de 5 a 10 minutos e podem trazer alguns erros em tela que são normais, não se assustem.

Vocês verão uma tela parecida com esta abaixo:

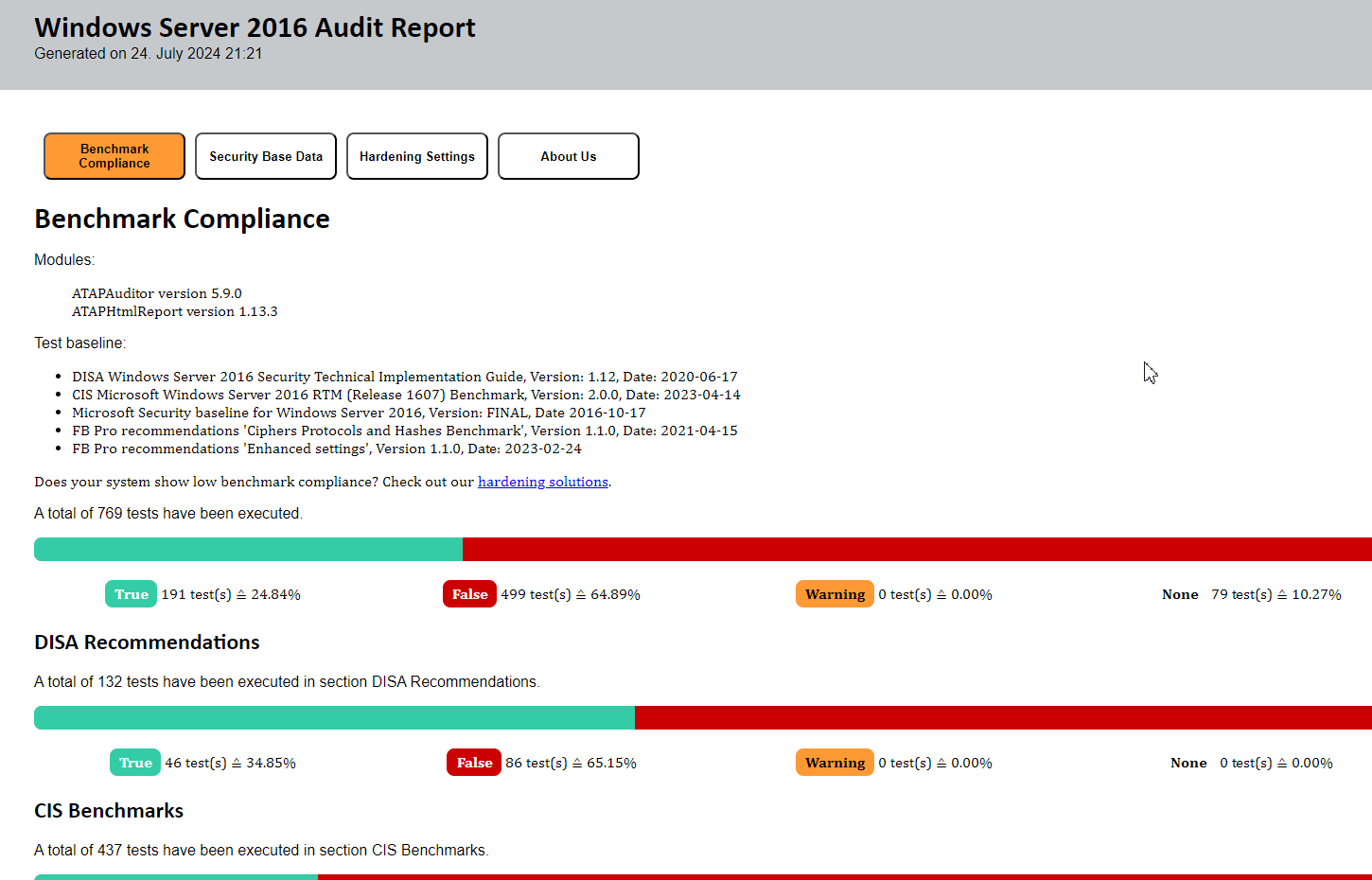

Após a finalização, será gerado um relatório em HTML completo sobre o Servidor na qual a extração foi executada.

Este relatório conterá 3 abas (Benchmark Compliance, Security Base Data e Hardening Settings) com todas as informações necessárias para você atuar nas camadas de Governança e Segurança do seu servidor.

Daí pra frente é por conta das atuações dentro da realidade de cada um. Portanto sejam sempre cuidadosos no que tange otimizar a segurança, testes todos os patches, KBs e atualizações antes de aplicar qualquer coisa em ambiente produtivo.

Então é isso, espero que tenham curtido e até o próximo post! =)