Blog

Domine a plataforma e otimize seus gastos!

Hardening de máquinas virtuais no Azure: práticas avançadas de segurança usando Defender for Cloud e Azure Policy

Por Ricardo Martins

Introdução

Máquinas virtuais (VMs) continuam sendo peças fundamentais de muitas arquiteturas no Azure, mesmo com o avanço de contêineres e serverless.

Por isso, garantir a segurança de VMs é crucial para proteger dados e sistemas contra ameaças cada vez mais sofisticadas.

Este artigo aborda como implementar hardening automático de VMs usando:

- Microsoft Defender for Cloud

- Azure Policy + Guest Configuration

- Melhores práticas de segurança operacional

O que é Hardening?

Hardening é o processo de reduzir vulnerabilidades nos sistemas removendo serviços desnecessários, aplicando configurações seguras, restringindo permissões e monitorando continuamente.

No Azure, isso pode ser feito de forma automatizada e em larga escala usando ferramentas nativas.

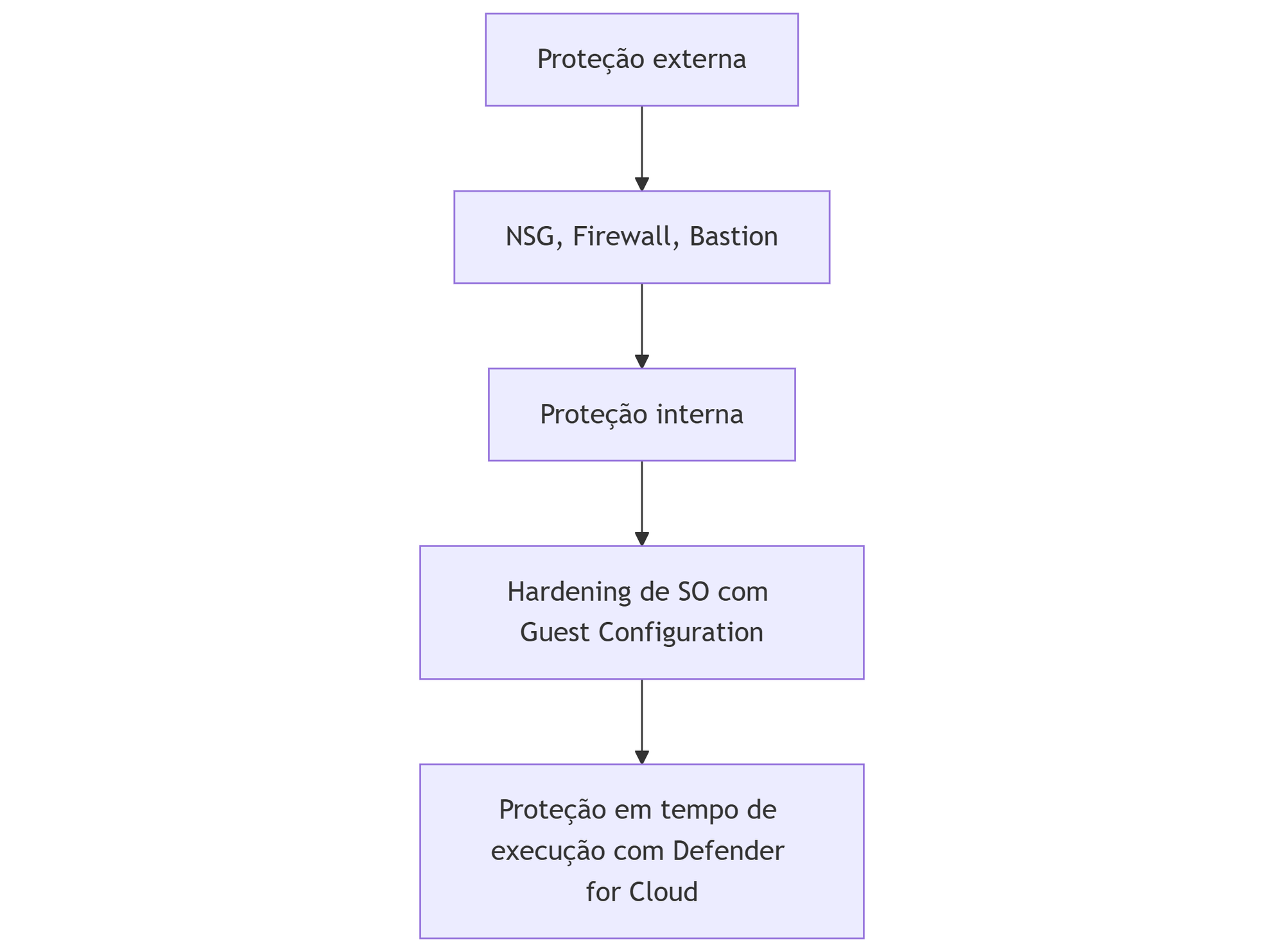

Camadas de proteção para VMs no Azure

- Proteção externa: controle de tráfego de rede (NSGs, Azure Firewall, Bastion)

- Proteção interna: endurecimento do sistema operacional e configurações

- Proteção em execução: detecção de ameaças e resposta automatizada

1. Defender for Cloud: ativação e reforço de VMs

O Microsoft Defender for Servers (parte do Defender for Cloud) oferece:

- Recomendação de hardening automático

- Antivírus integrado (Microsoft Defender for Endpoint)

- Avaliação contínua de vulnerabilidades (integrado com Qualys)

- Monitoramento de integridade e alterações de arquivos (FIM)

- Alertas de ameaças com resposta automatizada

Ativando Defender for Servers:

az security pricing create --name VirtualMachines --tier StandardOu pelo Portal:

- Acesse Microsoft Defender for Cloud → Pricing & Settings → Servers → Ativar Standard

2. Azure Policy + Guest Configuration: auditoria e enforcement interno

Guest Configuration permite aplicar políticas de conformidade dentro do sistema operacional da VM (Windows ou Linux), sem necessidade de agentes externos.

Exemplos de políticas prontas:

- Requerer que o Windows Defender esteja ativo

- Exigir criptografia BitLocker em volumes

- Validar configurações de senha segura (comprimento mínimo, bloqueio após tentativas)

- Configurar regras de firewall local

Exemplo: atribuir política de Guest Configuration via CLI

az policy assignment create \

--name "Aplicar Regras de Hardening em VMs" \

--scope "/subscriptions/<subscription_id>" \

--policy "/providers/Microsoft.Authorization/policyDefinitions/<policy_definition_id>"Políticas de hardening sugeridas:

| Política | Efeito |

|---|---|

| Windows machines should meet requirements for secure password policies | AuditIfNotExists |

| Linux machines should have SSH password authentication disabled | DeployIfNotExists |

| Audit Windows VMs without antimalware installed | Audit |

🔗 Guest Configuration - Policy samples

3. Reforçando proteção de rede

Além do sistema operacional, o hardening externo é fundamental:

- Utilize Azure Bastion para acesso RDP/SSH sem IP público

- Crie NSG rules restritivas (mínimo de portas abertas)

- Implante Azure Firewall para workloads críticos

- Utilize Private Link para recursos PaaS sensíveis

4. Automatizando o hardening via Blueprint moderno

Hoje, no lugar do antigo Azure Blueprints, você pode automatizar hardening com:

- Terraform modules + Azure Policy

- Bicep templates aplicando políticas logo na criação da VM

- Pipeline de DevOps ou GitHub Actions para enforcing automático

5. Monitoramento e Resposta

- Ative a coleta de logs e métricas para Log Analytics:

az monitor diagnostic-settings create \

--resource <resource_id_da_vm> \

--workspace <workspace_id> \

--logs '[{"category": "GuestMetrics","enabled": true}]'

- Configure alertas de anomalias:

- Tentativas de login suspeitas

- Mudança de configurações críticas

- Detecção de malware ou exploits conhecidos

- Utilize a funcionalidade Just-in-Time VM Access no Defender for Cloud para liberar acesso RDP/SSH sob demanda e com aprovação.

Boas práticas para hardening de VMs no Azure

- Automatize o máximo possível com Azure Policy e pipelines

- Mantenha o SO e aplicações sempre atualizadas (patching)

- Restrinja privilégios administrativos (Just Enough Administration)

- Criptografe discos e dados sensíveis com Azure Disk Encryption + Key Vault

- Monitore continuamente com Azure Monitor e Microsoft Sentinel (opcional)

Referências oficiais

- Microsoft Defender for Cloud - visão geral

- Guest Configuration no Azure Policy

- Azure Just-In-Time VM Access

Conclusão

Hardening de VMs é essencial para qualquer estratégia de segurança em nuvem.

Com Defender for Cloud, Azure Policy e Guest Configuration, é possível aplicar práticas de segurança de forma automatizada, escalável e em conformidade com os principais padrões do mercado.

Proteja suas VMs de dentro para fora — e deixe sua infraestrutura mais resiliente!