Introdução

Com o crescimento das infraestruturas em nuvem, especialmente em ambientes de grande escala, manter uma governança eficiente é fundamental para garantir conformidade, segurança, controle de custos e o gerenciamento centralizado dos recursos. Governança no Azure envolve o uso de ferramentas e práticas para definir políticas, automatizar processos e gerenciar recursos de forma eficaz e segura. Neste post, vamos abordar as principais ferramentas de governança disponíveis no Azure, como Azure Policy, Grupos de Gerenciamento, RBAC (Controle de Acesso Baseado em Funções), e práticas recomendadas para implementar governança com sucesso.

Por que Governança no Azure é Importante?

Em um ambiente de TI moderno, as organizações precisam de controle adequado sobre seus recursos para evitar proliferação de custos, garantir conformidade com regulamentações e padrões da indústria e manter a segurança dos dados. A implementação de uma estratégia de governança no Azure ajuda a:

- Gerenciar Custos: Acompanhar e controlar os custos em várias assinaturas.

- Garantir Conformidade: Impor regras que garantam que os recursos estão em conformidade com normas e políticas organizacionais.

- Melhorar a Segurança: Controlar o acesso aos recursos de forma granular e garantir a aplicação de práticas de segurança.

- Automatizar a Implantação e Configuração: Usar políticas e controles para garantir implantações consistentes e conformes.

Agora, vamos explorar as principais ferramentas de governança no Azure e como usá-las.

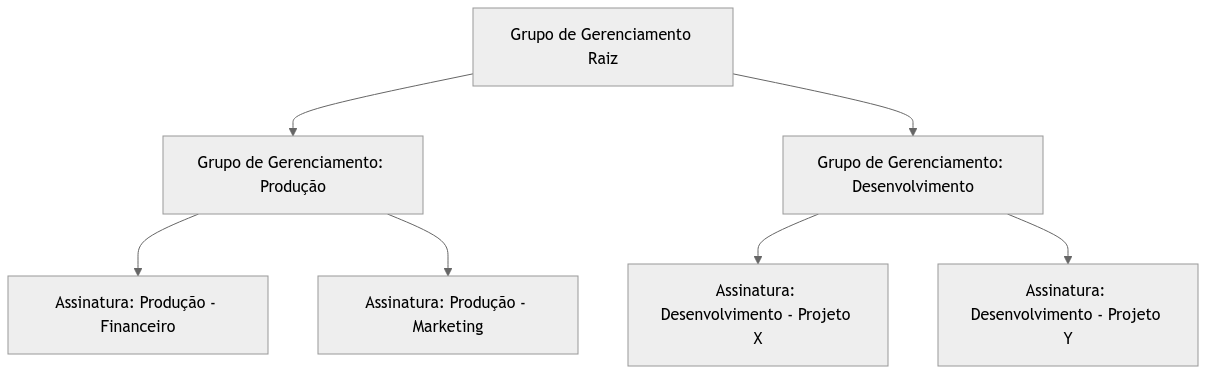

Grupos de Gerenciamento no Azure

Os Grupos de Gerenciamento são a camada hierárquica mais alta dentro da organização do Azure. Eles permitem que você organize várias assinaturas em grupos lógicos, nos quais políticas e permissões podem ser aplicadas de forma centralizada.

Cenário de Exemplo: Estrutura de Grupos de Gerenciamento

Imagine que você tenha várias assinaturas para diferentes departamentos ou projetos. Usar Grupos de Gerenciamento permite que você organize essas assinaturas sob um conjunto de políticas comuns, como restrições de regiões ou exigência de criptografia para contas de armazenamento.

Vantagens:

- Aplicar Azure Policies e Role-Based Access Control (RBAC) de maneira centralizada.

- Gerenciar múltiplas assinaturas sem a necessidade de configurar cada uma individualmente.

- Garantir a conformidade de todas as assinaturas sob o grupo com políticas comuns.

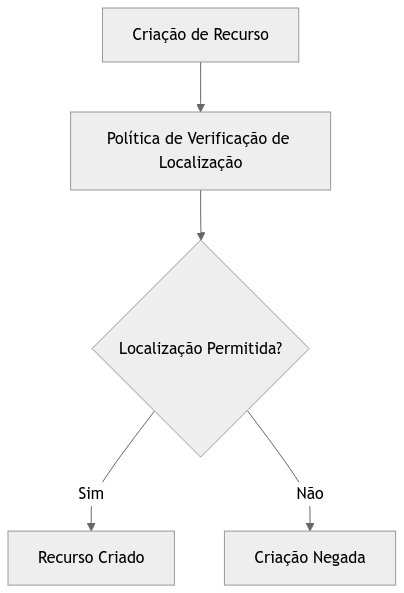

Azure Policy

O Azure Policy é uma ferramenta poderosa que permite criar, atribuir e gerenciar políticas que aplicam regras e efeitos sobre os recursos em toda sua organização. Ele garante que seus recursos estão em conformidade com as políticas corporativas e governamentais, como a criptografia de discos ou o bloqueio de regiões específicas.

Cenário de Exemplo: Restringir Regiões Permitidas

Você pode criar uma política para restringir a criação de recursos apenas a certas regiões, garantindo que todas as novas VMs sejam implantadas em regiões aprovadas pela sua organização.

{

"properties": {

"displayName": "Restringir Regiões Permitidas",

"policyType": "Custom",

"mode": "All",

"parameters": {

"allowedLocations": {

"type": "Array",

"metadata": {

"description": "Lista de regiões permitidas para a criação de recursos.",

"displayName": "Localizações Permitidas"

}

}

},

"policyRule": {

"if": {

"field": "location",

"notIn": "[parameters('allowedLocations')]"

},

"then": {

"effect": "deny"

}

}

}

}

Exemplo de Implementação Visual:

Exemplos de Políticas Comuns:

- Exigir que todos os discos de VMs sejam criptografados.

- Restringir o uso de tamanhos específicos de máquinas virtuais para reduzir custos.

- Exigir que contas de armazenamento utilizem criptografia em repouso.

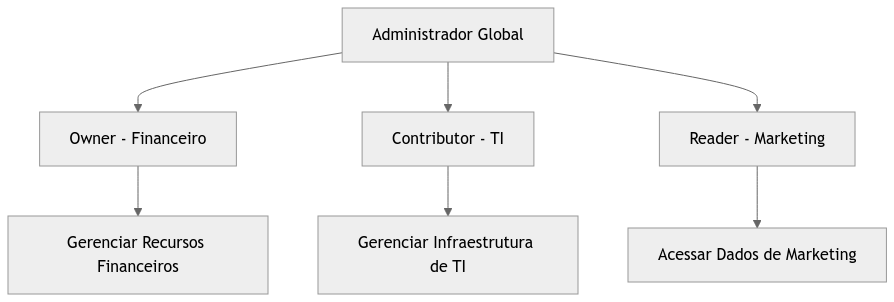

Role-Based Access Control (RBAC)

RBAC é o sistema de controle de acesso baseado em funções do Azure. Ele permite atribuir permissões específicas a usuários, grupos e identidades gerenciadas, garantindo que cada pessoa ou serviço tenha exatamente os direitos necessários, e nada além disso.

Princípios de RBAC:

- Least Privilege (Menor Privilégio): Conceda apenas as permissões mínimas necessárias para executar uma tarefa.

- Roles Predefinidas: Utilize funções predefinidas como

Owner,ContributoreReader. - Custom Roles: Crie funções personalizadas para atender a necessidades específicas de sua organização.

Exemplo de Design de RBAC:

Melhores Práticas para RBAC:

- Sempre atribuir a função mais restritiva possível.

- Revisar regularmente as permissões atribuídas para garantir que estejam atualizadas.

- Usar Azure Active Directory para integrar a autenticação com controle de acesso baseado em identidade.

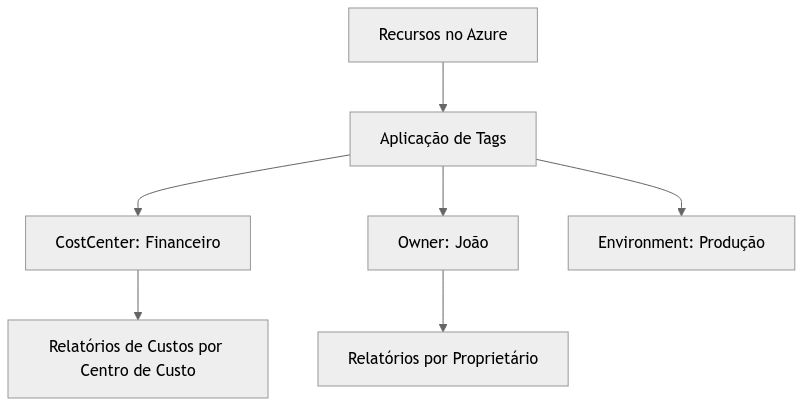

Gerenciamento de Custos

Azure Cost Management e o uso de tags para organizar e controlar os custos desempenham um papel central na governança. Atribuir tags aos recursos, como CostCenter, Owner, e Environment, permite gerar relatórios detalhados de custos e definir orçamentos para evitar surpresas.

Estratégia de Tagging para Controle de Custos:

Orçamento e Alertas de Custos:

Utilize o Azure Cost Management para definir alertas de orçamento, notificando as equipes quando um limite de custo for atingido. Isso permite uma gestão proativa de recursos e orçamento.

Conclusão

Implementar uma governança robusta no Azure é essencial para manter a segurança, o controle de custos e a conformidade em ambientes cada vez mais complexos. Usando Grupos de Gerenciamento, Azure Policies, RBAC e práticas de gerenciamento de custos, você pode garantir que sua organização mantenha controle completo sobre seus recursos e cumpra todas as exigências regulatórias e operacionais.

Essas ferramentas permitem que você padronize implantações, controle quem tem acesso a quais recursos e garanta que todas as configurações estejam sempre em conformidade com as políticas corporativas. Ao integrar essas práticas na sua estratégia de nuvem, você pode gerenciar com eficiência e segurança seus ambientes no Azure, mesmo à medida que eles crescem em escala e complexidade.